公開日:

リモートワークのためのVPN構築とセキュリティ

お疲れさまです。真田@ひとり情シスです。

東京はまた緊急事態宣言ですかそうですか…

コロナ禍が長引いて、今後収束したとしてもリモートワークは定着していきそうな気配ですね。

そこで在宅からの会社ネットワークへのアクセス手段として、VPNが注目されています。

弊社でもVPN環境を新しく整えましたので、今回はVPNの基礎知識についてまとめてみたいと思います。

VPNとは

VPNは Virtual Private Network の略で、「仮想専用線」とも呼ばれます。

ある2つの場所の間で通信を行うには、「専用線」と呼ばれる、それ専用の回線を引いてしまうのが最も安全で確実です。

しかし、当然これは高額な費用がかかります。ましてリモートワークで各社員のご家庭と会社を全部専用線で結ぶなど現実的ではありません。

そこで、共用のインターネット回線を専用線のように使えるVPNという技術が注目されているわけです。

VPNを使うには

VPNを使うには、VPN機能を搭載したルーターが必要になります。

一般の家庭用ルーターでも使えるものはありますが、業務で使う場合には、VPNプロトコルの種類や同時接続数、安定性などを考えてそれなりの機種を用意する必要があります。

中小規模拠点向けとして評価が高いのはYAMAHAのルーターのシリーズです。

これを既存のルーターとすげ替えまして、VPNの設定画面からユーザーアカウントを設定し、クライアントPC側のネットワーク設定からVPNで接続するようにすれば、会社にいるのと同じネットワーク環境を手に入れることができます!

VPNのプロトコル

VPNには、いくつかのプロトコル(規格)があります(PPTP、L2TP/IPsec、SSTP、IKEv2、OpenVPNなど)。

現在多く使われているのはPPTPとL2TP/IPsecですが、PPTPはすでに古い規格で、セキュリティ的にも弱いことからmacOSやiOSではすでにサポートされていません。

ルーターを購入する際は、実際に使用するクライアント側を含めて対応しているプロトコルを確認しましょう。

VPN以外の選択肢

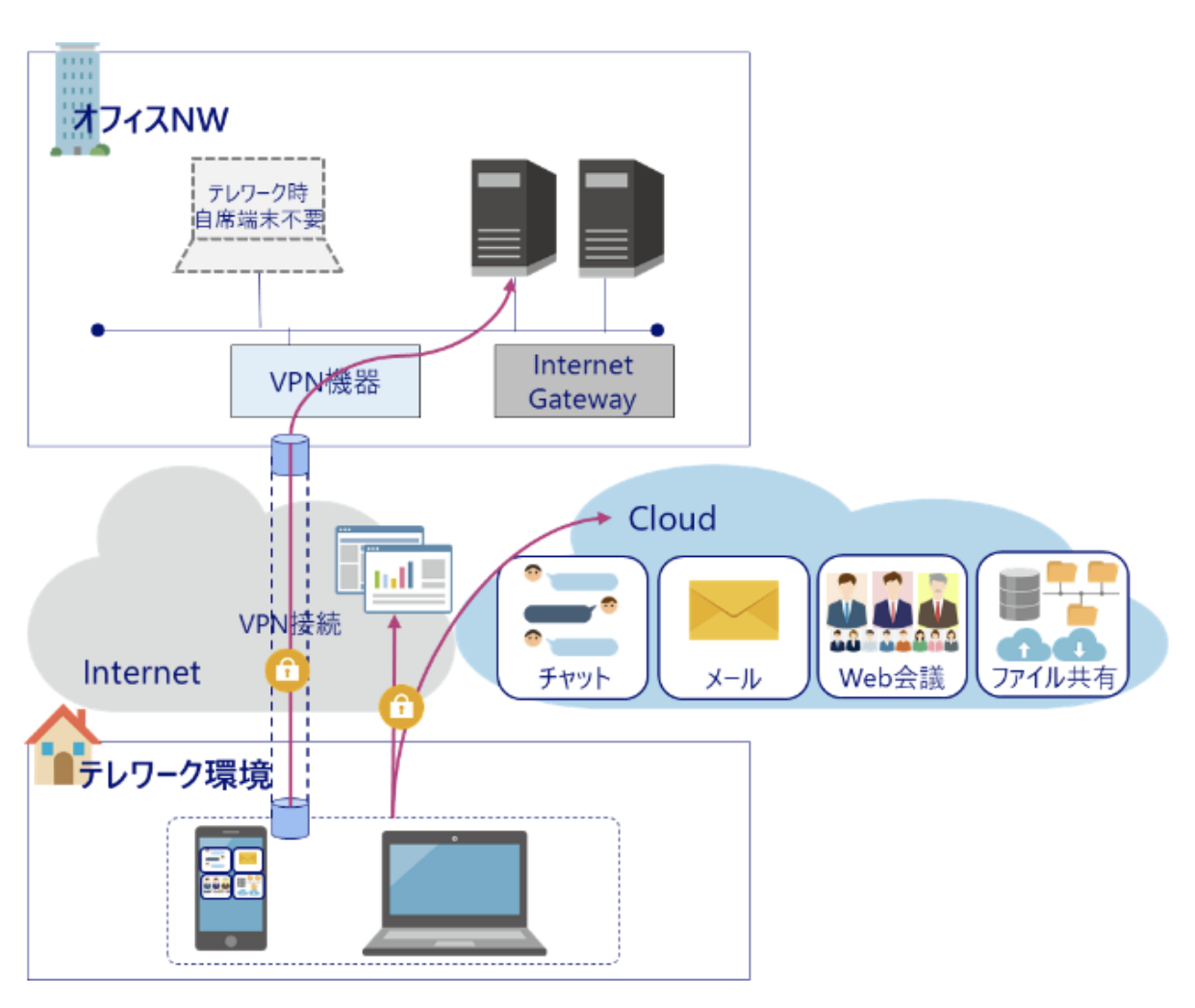

とかくリモートワークではVPNが必須!と思われがちですが、必ずしもそうではありません。

メールであればGmail、チャットならSlack、タスク管理ならBacklog等々、その他勤怠や経理などもクラウド化してしまえば、わざわざVPNを通す必要はありません。

リモートワーク時のセキュリティを担保する方法として、総務省が公表している「テレワークセキュリティガイドライン 第5版」では、以下の7つの方式に分類されています。

①VPN方式

②リモートデスクトップ方式

③仮想デスクトップ(VDI)方式

④セキュアコンテナ方式

⑤セキュアブラウザ方式

⑥クラウドサービス方式

⑦スタンドアロン方式

弊社では「VPN方式」と「クラウドサービス方式」の併用という形をとっています。おそらく多くのIT企業ではこういう形になるのではないかと思います。

(『テレワークセキュリティガイドライン 第5版』より)

また、常時VPN接続で業務が滞りなく進めばいいのですが、どうしても多人数で使うと通信帯域が圧迫されたり、そもそもVPN自体の速度が遅い、という問題があります。

ただ、多くのサービスをクラウドに移行させたとしても、Web制作業務では特定サイトへのアクセスがIPアドレスで制限されている場合が多く、どうしてもVPNを使わざるを得ないのが現状だと思います。

次世代のセキュリティモデル

と散々VPNの話をしてきたところで、最近「ゼロトラストセキュリティ」という考え方が注目を集めています。

代表的なサービスがGoogle BeyondCorpで、今年はじめにEnterprise版がリリースされました。

これまでの考え方は、社内ネットワークなら安全、外部ネットワークは気をつけよう、でしたが、ゼロトラストセキュリティは、安全なネットワークなどどこにもない、外部も内部も関係なくすべて疑ってかかる「性悪説」に基づいた考え方になっています。

Googleの社員はすでにこれでVPNを使わずに社内システムにアクセスできているそうです。

どんどん新しい技術が出てきて追いつくのが大変ですが、少しずつ働きやすくなっていくといいですね。

それではまた次回(^^)。